OSINT là viết tắt của “open source intelligence”. Khái niệm này ám chỉ việc tìm kiếm thông tin mà bạn có thể truy cập hợp pháp, thông qua các phương tiện hợp pháp. OSINT chủ yếu được thực hiện trực tuyến, nhưng nó cũng có thể được thực hiện ngoại tuyến. Pentesters sử dụng OSINT để nghiên cứu các mục tiêu của họ và các chuyên gia tình báo về mối đe dọa sử dụng OSINT để tìm hiểu về các mối đe dọa mạng. OSINT là một công cụ quan trọng cho cả đội đỏ và đội xanh.

| Tham gia kênh Telegram của AnonyViet 👉 Link 👈 |

Dưới đây là một số công cụ phổ biến nhất cho OSINT.

10 công cụ OSINT mà hacker cần biết

Shodan

Shodan là một công cụ tìm kiếm các thiết bị mạng có thể khai thác trên internet, chẳng hạn như máy chủ và thiết bị IoT. Có thể khai thác tức là có thể truy cập công khai. Có thể đặt một máy chủ, thiết bị ngoại vi IoT hoặc thiết bị mạng trên internet và định cấu hình nó tương đối riêng tư và khó lấy dấu vân tay. Nhưng nếu một thiết bị được kết nối với Internet mà không có cấu hình bảo mật cẩn thận, bạn có thể tìm thấy thiết bị đó thông qua Shodan với các tìm kiếm phù hợp.

Sử dụng Shodan mà không có tài khoản trả phí sẽ trả về một số lượng kết quả tìm kiếm rất hạn chế. Tài khoản trả phí hữu ích hơn rất nhiều nếu loại nghiên cứu không gian mạng OSINT mà bạn thực hiện yêu cầu khám phá máy chủ, thiết bị mạng và thiết bị ngoại vi IoT (chẳng hạn như máy ảnh).

Maltego

Maltego chạy như một ứng dụng dành riêng cho máy tính để bàn Windows, Mac và Linux, cho phép người dùng truy cập vào nhiều nguồn dữ liệu cho các mục đích OSINT, nghiên cứu báo chí và pháp y. Có hơn 58 nguồn dữ liệu trong Maltego tính đến thời điểm mình viết bài này, bao gồm mã hóa địa lý Google Maps, AlienVault OTX, ATII Hades Darkweb Intelligence, Blockchain.info, Crowdstrike, VirusTotal, và nhiều nguồn khác. Mình hy vọng số lượng nguồn dữ liệu được tích hợp vào Maltego sẽ tăng lên theo thời gian.

Giá trị mà Maltego cung cấp cho các nhà nghiên cứu không chỉ ở bộ sưu tập nguồn dữ liệu khổng lồ mà còn ở cách nền tảng của nó có thể hiển thị cho người dùng các mẫu và xu hướng dữ liệu thông qua biểu đồ hình ảnh có thể tùy chỉnh cao. Lên đến một triệu thực thể có thể được vẽ trong biểu đồ mà Maltego tạo.

Tất nhiên, bạn có thể tận dụng tất cả các tính năng của Maltego nhưng không phải là miễn phí, mặc dù họ sẽ cho phép bạn xem bản demo trước khi bạn quyết định đăng ký. Nhưng nếu bạn không muốn trả tiền, Maltego Community Edition miễn phí vẫn có thể rất hữu ích.

Google Dorks

Google Dorks không phải là một ứng dụng. Đúng hơn, đó là một kỹ thuật sử dụng công cụ tìm kiếm Google mà mọi người đều sử dụng hàng ngày. Đừng đi tìm ứng dụng Google Dorks chính thức, ứng dụng này không tồn tại đâu. Nhưng có những nhà phát triển đã phát triển các công cụ phần mềm mã nguồn mở cho Google Dorking mà bạn có thể thử, chẳng hạn như Pagodo và GoogleDorker.

Một chiến lược Google Dorking điển hình bắt đầu bằng việc sử dụng các truy vấn tìm kiếm đơn giản và sau đó chuyển sang các truy vấn phức tạp hơn. Hầu hết mọi người chỉ nhập các chuỗi văn bản vào tìm kiếm của Google, chẳng hạn như “dự báo thời tiết” hoặc “abc xyz”. Nhưng có một số toán tử tìm kiếm có thể được sử dụng trong tìm kiếm của Google để trả lại nhiều kết quả đúng ý định của bạn hơn. Ví dụ: bạn có thể thử “site: anonyviet.com” để tìm kiếm cụ thể trên trang web của mình hoặc sử dụng các dấu ngoặc kép xung quanh một cụm từ tìm kiếm để chỉ trả về kết quả có sử dụng cụm từ tìm kiếm chính xác đó. Google cung cấp danh sách các mẹo để tinh chỉnh các tìm kiếm trên Google của bạn tại đây.

Rất nhiều trang web được cấu hình rất kém khi nói đến an ninh mạng. Các bot thu thập thông tin web của Google hoạt động hiệu quả nhất trên web khi chúng có quyền truy cập để khám phá. Vì vậy, Google Dorking có thể là một kỹ thuật để tìm dữ liệu như địa chỉ email, thông tin đăng nhập và số ngân hàng chưa được bảo mật đúng cách.

Recon-ng

Recon-ng là một công cụ do thám web mã nguồn mở. Sức mạnh của nó sẽ được tăng lên bởi các mô-đun mà bạn có thể cài đặt cho nó. Nếu bạn sử dụng Recon-ng một cách hiệu quả, bạn có thể tiết kiệm rất nhiều thời gian trong việc nghiên cứu OSINT.

Recon-ng có thể chạy từ dòng lệnh. Nếu bạn muốn làm cho Recon-ng hữu ích cho mục đích của mình, hãy chọn tùy chọn Marketplace từ menu chính và khám phá những gì có sẵn. Có một số lượng lớn các mô-đun mà bạn có thể thử, với nhiều mô-đun được cải tiến và bổ sung liên tục.

Nếu bạn cảm thấy thoải mái với dòng lệnh và bạn muốn OSINT hoạt động hiệu quả hơn nhiều, Recon-ng có thể trở thành một trong những công cụ yêu thích của bạn.

Ahmia.fi

Ahmia.fi là một công cụ tìm kiếm đặc biệt để tìm các trang web trên Mạng Tor, mặc dù bản thân công cụ tìm kiếm này cũng có thể truy cập được trên “clearnet”. Nhưng bạn sẽ cần Tor Browser để mở kết quả tìm kiếm Tor của bạn.

Rất nhiều chỗ mua bán và diễn đàn nằm trên Mạng Tor, vì vậy việc sử dụng hiệu quả công cụ tìm kiếm Ahmia.fi có thể là một phương pháp tuyệt vời cho công việc pháp y OSINT của bạn.

Wayback Machine

Các trang web cũ đã chết giờ nằm ở đâu? Wayback Machine là một công cụ tìm kiếm của hơn 632 tỷ trang web và đang tăng lên, nhiều trang web bắt nguồn từ những năm 1990.

Archive.org đang sử dụng Wayback Machine để lưu trữ nhiều web nhất có thể. Bạn cũng có thể sử dụng trang web của họ để tự lưu trữ các trang web hiện đang trực tuyến theo cách thủ công. Nếu và khi các trang web và máy chủ web bị xóa hoặc chuyển sang chế độ ngoại tuyến, một bản sao đã lưu trữ có thể được tìm thấy thông qua Wayback Machine.

Cá nhân mình đã tìm thấy các trang web được lưu trữ từ năm 1994 đến năm 2021 thông qua công cụ này. Và điều thực sự thú vị là bạn thường có thể sử dụng các liên kết trong các trang web đã lưu trữ để chuyển đến kho lưu trữ của các trang web khác đó.

theHarvester

theHarvester là một công cụ do thám mã nguồn mở hữu ích khác mà bạn có thể cài đặt từ GitHub. Nó có thể được sử dụng để lấy địa chỉ email, máy chủ, tên miền phụ, tên nhân viên và mở các cổng internet từ nhiều nguồn công cộng khác nhau như công cụ tìm kiếm, máy chủ khóa PGP và Shodan.

Khi Harvester được cài đặt, bạn có thể dễ dàng chạy ứng dụng từ dòng lệnh của mình. Có một bộ tùy chọn đặc biệt phong phú để khám phá dữ liệu trong máy chủ DNS. Máy chủ DNS có tất cả các loại thông tin rất hữu ích vì chúng liên kết tên miền với các địa chỉ IP cụ thể.

Một số nguồn dữ liệu yêu thích của mình mà bạn có thể khám phá vớiHarvester bao gồm LinkedIn, Bing, Google và VirusTotal.

TinEye

TinEye là một công cụ mạnh mẽ để nghiên cứu hình ảnh trực tuyến. Nếu bạn có một hình ảnh trên thiết bị cục bộ của mình, bạn có thể tải nó lên TinEye và xem hình ảnh đó có được sử dụng trên các web khác hay không và như thế nào.

Một trường hợp sử dụng rõ ràng nhất là nếu bạn có ảnh của người nào đó mà bạn không biết danh tính và bạn muốn tìm hiểu họ là ai. Nhưng có nhiều trường hợp sử dụng khác, chẳng hạn như “bức ảnh này được chụp ở đâu?” hoặc “đây là ảnh chụp màn hình của ứng dụng nào?”

Ngược lại, nếu bạn có URL của hình ảnh trên web, bạn cũng có thể tiến hành nghiên cứu theo cách đó.

TinEye cũng hữu ích để duy trì sự riêng tư của bạn. Ví dụ: có lẽ bạn nên bảo vệ quyền riêng tư của con mình. TinEye có thể thông báo cho bạn biết nếu và khi nào ảnh của con bạn được chia sẻ trực tuyến.

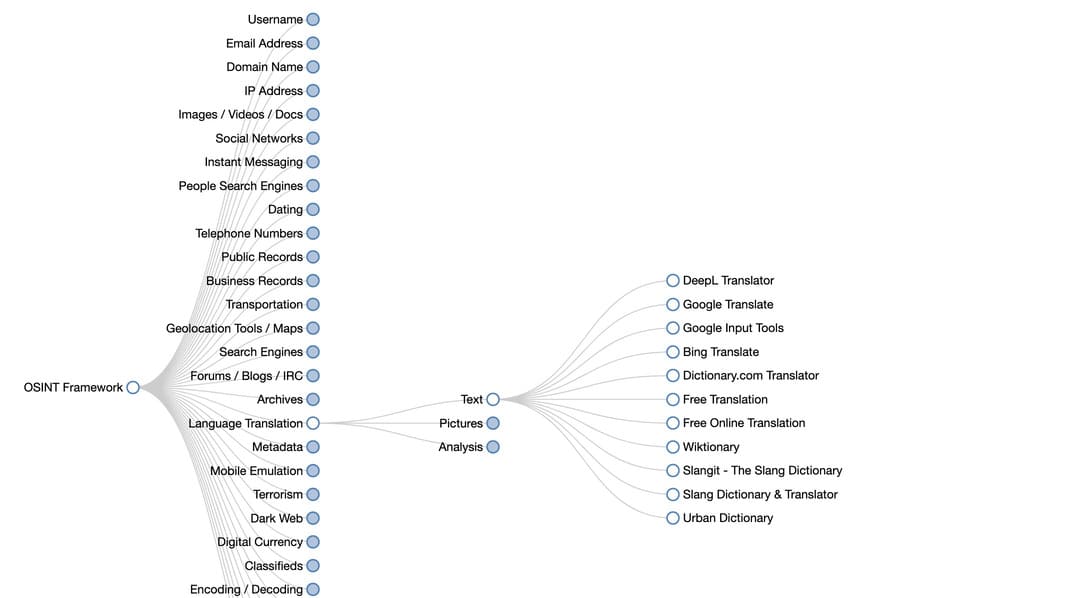

OSINT Framework

OSINT Framework là ứng dụng web hoàn hảo nếu bạn không chắc mình sẽ cần sử dụng nguồn dữ liệu OSINT nào để tìm thông tin bạn muốn. Vì vậy, OSINT Framework giới thiệu cho bạn một cây khổng lồ các nguồn dữ liệu tiềm năng mà bạn có thể khám phá.

Bạn có muốn phân tích tệp độc hại, tên người dùng, vị trí địa lý, địa chỉ IP, tên miền, IRC, Dark Web, siêu dữ liệu, thông tin về mối đe dọa, số điện thoại hoặc có thể là thứ gì khác không? Tiếp tục nhấp qua cây biểu đồ cho đến khi bạn tìm thấy nguồn mà bạn cần.

OSINT Framework có thể là bước đầu tiên của bạn trong tất cả quá trình OSINT.