Tiếp nối phần 2, trong bài viết này mình sẽ hướng dẫn các bạn khai thác các lỗ hổng OWASP như Insecure Deserialization, Components With known Vulnerabilities, và Insufficient Logging & Monitoring trong thử thách OWASP Top 10.

| Tham gia kênh Telegram của AnonyViet 👉 Link 👈 |

![TryHackMe: Thử thách OWASP Top 10 [Phần 3] 27 TryHackMe: Thử thách OWASP Top 10 [Phần 3]](https://anonyviet.com/wp-content/uploads/2021/10/1_TPtoIN4c4bLgS8fCGCU8Wg.jpg)

TryHackMe: Thử thách OWASP Top 10 [Phần 3]

Nhiệm vụ 21: [Mức độ nghiêm trọng 8] Insecure Deserialization

Ứng dụng như nào sẽ dễ bị tấn công?

Bất kỳ ứng dụng nào lưu trữ hoặc tìm nạp dữ liệu mà không có cách xác thực hoặc kiểm tra tính toàn vẹn nào được áp dụng cho dữ liệu được truy vấn hoặc lưu trữ. Một vài ví dụ về các ứng dụng mang tính chất này là:

- Trang web thương mại điện tử

- Diễn đàn

- API

- Các ứng dung Runtimes (Tomcat, Jenkins, Jboss,…)

Các bạn có thể tìm hiểu kỹ hơn về Insecure Deserialization tại đây.

#1 Ai đã phát triển ứng dụng Tomcat?

![TryHackMe: Thử thách OWASP Top 10 [Phần 3] 28 TryHackMe: Thử thách OWASP Top 10 [Phần 3] 26](https://anonyviet.com/wp-content/uploads/2021/10/1_2sPpIM33C09WPkdrOMuLYg.jpg)

Đáp án: Apache Software Foundation

#2 Loại tấn công nào làm hỏng các dịch vụ có thể được thực hiện với tính năng giải mã không an toàn?

Định nghĩa này vẫn còn khá rộng. Nhưng có thể hiểu như này, giải mã không an toàn là thay thế dữ liệu được ứng dụng xử lý bằng mã độc hại; cho phép bất cứ thứ gì từ DoS (Từ chối dịch vụ) đến RCE (Thực thi mã độc từ xa) mà kẻ tấn công có thể sử dụng để đạt được chỗ đứng trong pentesting.

Đáp án: Denial of Service

Nhiệm vụ 22 [Mức độ nghiêm trọng 8] Giải mã không an toàn – Đối tượng

#1 Chọn thuật ngữ đúng của câu sau:

if a dog was sleeping, would this be:

A) A State

B) A Behaviour

Đáp án: A Behaviour

Nhiệm vụ 23: [Mức độ nghiêm trọng 8] Insecure Deserialization — Deserialization

Giả sử bạn có mật khẩu “password123” từ một chương trình cần được lưu trữ trong cơ sở dữ liệu trên hệ thống khác. Để di chuyển trên một mạng, chuỗi/đầu ra này cần được chuyển đổi thành nhị phân. Tất nhiên, mật khẩu cần được lưu trữ dưới dạng “password123” chứ không phải chuỗi nhị phân của nó. Khi đến cơ sở dữ liệu, nó sẽ được chuyển đổi hoặc deserialised trở lại thành “password123” để được lưu trữ.

#1 Tên của định dạng cơ sở 2 mà dữ liệu được gửi qua mạng là gì?

Đáp án: binary

Nhiệm vụ 24 [Mức độ nghiêm trọng 8] Insecure Deserialization — Cookies

#1 Nếu cookie có đường dẫn là webapp.com/login, thì URL mà người dùng phải truy cập sẽ là gì?

Đáp án: webapp.com/login

#2 Từ viết tắt của công nghệ web mà Secure cookies hoạt động trên đó là gì?

Đáp án: Https

Nhiệm vụ 25: [Mức độ nghiêm trọng 8] Insecure Deserialization — Cookies Practical

Mình sẽ đăng nhập một trang web ví dụ như dưới.

![TryHackMe: Thử thách OWASP Top 10 [Phần 3] 29 TryHackMe: Thử thách OWASP Top 10 [Phần 3] 27](https://anonyviet.com/wp-content/uploads/2021/10/1_sH1S2h0l_gOtdcitAtAgQw.jpg)

Tạo một tài khoản. Không cần nhập chi tiết, bạn có thể nhập những gì bạn thích.

![TryHackMe: Thử thách OWASP Top 10 [Phần 3] 30 TryHackMe: Thử thách OWASP Top 10 [Phần 3] 28](https://anonyviet.com/wp-content/uploads/2021/10/1_Dh33Tsl6f2TOEn3HD760Ug.jpg)

Thông báo ở bên phải, bạn có thông tin chi tiết của bạn.

![TryHackMe: Thử thách OWASP Top 10 [Phần 3] 31 TryHackMe: Thử thách OWASP Top 10 [Phần 3] 29](https://anonyviet.com/wp-content/uploads/2021/10/1_Y0gvcqZ27yn1yOMCarypyg.jpg)

Nhấp chuột phải vào trang và nhấn “Inspect Element” rồi vào tab “Storage”.

![TryHackMe: Thử thách OWASP Top 10 [Phần 3] 32 TryHackMe: Thử thách OWASP Top 10 [Phần 3] 30](https://anonyviet.com/wp-content/uploads/2021/10/1_t6Hfq9McMutemExQlsyI3w.jpg)

Kiểm tra dữ liệu được mã hóa

Bạn sẽ thấy ở đây có các cookie được mã hóa cả plaintext và base64. Flag đầu tiên sẽ được tìm thấy ở một trong những cookie này.

![TryHackMe: Thử thách OWASP Top 10 [Phần 3] 33 TryHackMe: Thử thách OWASP Top 10 [Phần 3] 31](https://anonyviet.com/wp-content/uploads/2021/10/1_MK8-Z7XHP1p3vgfGoUkmDg.jpg)

Đáp án: THM{good_old_base64_huh}

Sửa đổi giá trị cookie

Lưu ý ở đây rằng bạn có một cookie có tên “userType”. Bạn hiện là người dùng, như được xác nhận bởi thông tin của bạn trên trang “myprofile”.

Ứng dụng này xác định những gì bạn có thể và không thể thấy bởi userType của bạn. Điều gì sẽ xảy ra nếu bạn muốn trở thành một quản trị viên?

Nhấp đúp chuột trái vào cột “Value” của “userType” để sửa đổi nội dung. Hãy thay đổi userType của chúng ta thành “admin” và điều hướng đến http://10.10.83.1/admin để lấy flag thứ hai.

![TryHackMe: Thử thách OWASP Top 10 [Phần 3] 34 TryHackMe: Thử thách OWASP Top 10 [Phần 3] 32](https://anonyviet.com/wp-content/uploads/2021/10/1_IzyUyY0UlbXr9QDqjUxlkA.jpg)

![TryHackMe: Thử thách OWASP Top 10 [Phần 3] 35 TryHackMe: Thử thách OWASP Top 10 [Phần 3] 33](https://anonyviet.com/wp-content/uploads/2021/10/1_HMlS5RidzVvaughfWQUfEQ.jpg)

Đáp án: THM{heres_the_admin_flag}

Nhiệm vụ 26: [Mức độ nghiêm trọng 8] Insecure Deserialization — Code Execution

1. Đầu tiên, thay đổi giá trị của cookie userType từ “admin” thành “user” và quay lại http://10.10.83.1/myprofile.

2. Sau đó, nhấp chuột trái vào URL trong “Exhange your vim” trong ảnh chụp màn hình bên dưới.

![TryHackMe: Thử thách OWASP Top 10 [Phần 3] 36 TryHackMe: Thử thách OWASP Top 10 [Phần 3] 34](https://anonyviet.com/wp-content/uploads/2021/10/1_EEYwgX5BHZUMzI6K0iPDhA.jpg)

3. Tiếp theo nhấp chuột trái vào URL trong “Provide your feedback!” đến trang như này:

![TryHackMe: Thử thách OWASP Top 10 [Phần 3] 37 TryHackMe: Thử thách OWASP Top 10 [Phần 3] 35](https://anonyviet.com/wp-content/uploads/2021/10/1_pwtT5NXo0ugwOq6CAT_SNA.jpg)

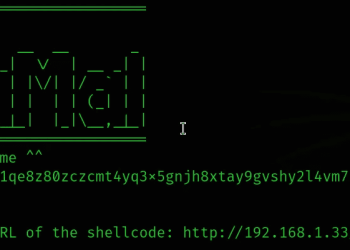

#1 flag.txt

Thay đổi netcat ip.

Dùng lệnh nano rce.py

Đổi chỗ tryhackmyIP thành IP của web đó.

![TryHackMe: Thử thách OWASP Top 10 [Phần 3] 38 TryHackMe: Thử thách OWASP Top 10 [Phần 3] 36](https://anonyviet.com/wp-content/uploads/2021/10/1_9V77__vCew4fh1DYX3Hr7A.jpg)

![TryHackMe: Thử thách OWASP Top 10 [Phần 3] 39 TryHackMe: Thử thách OWASP Top 10 [Phần 3] 37](https://anonyviet.com/wp-content/uploads/2021/10/1_x8U0Kc3WlmklPKiKMOwUJQ.jpg)

Dán cái này vào cookie “encodedPayload” trong trình duyệt của bạn:

![TryHackMe: Thử thách OWASP Top 10 [Phần 3] 40 TryHackMe: Thử thách OWASP Top 10 [Phần 3] 38](https://anonyviet.com/wp-content/uploads/2021/10/1_T1K36ev-PGuhao2xzC3J9Q.jpg)

7. Đảm bảo netcat vẫn đang chạy:

![TryHackMe: Thử thách OWASP Top 10 [Phần 3] 41 TryHackMe: Thử thách OWASP Top 10 [Phần 3] 39](https://anonyviet.com/wp-content/uploads/2021/10/1_J0JZqUTMtFxWA0JwhlyrJw.jpg)

8. Làm mới trang. Nó sẽ bị treo, hãy quay lại netcat:

![TryHackMe: Thử thách OWASP Top 10 [Phần 3] 42 TryHackMe: Thử thách OWASP Top 10 [Phần 3] 40](https://anonyviet.com/wp-content/uploads/2021/10/1_-dFodSJWPDeLQjPcXgYetg.jpg)

Đáp án: 4a69a7ff9fd68

Nhiệm vụ 29: [Mức độ nghiêm trọng 9] Components With Known Vulnerabilities — Lab

#1 Có bao nhiêu ký tự trong /etc/passwd (sử dụng wc -c /etc/passwd để có câu trả lời)

Truy cập website, như chúng ta thấy đây là một website sách bình thường.

![TryHackMe: Thử thách OWASP Top 10 [Phần 3] 43 TryHackMe: Thử thách OWASP Top 10 [Phần 3] 41](https://anonyviet.com/wp-content/uploads/2021/10/1_TRi9V-3tW6L0zf2x8Fccow.jpg)

Nghiên cứu một chút về các lỗ hổng có trong các trang web bán sách online và mình tìm thấy cái này.

![TryHackMe: Thử thách OWASP Top 10 [Phần 3] 44 TryHackMe: Thử thách OWASP Top 10 [Phần 3] 42](https://anonyviet.com/wp-content/uploads/2021/10/1_A3V1TD8v0bAzwBYZDlqmXg.jpg)

![TryHackMe: Thử thách OWASP Top 10 [Phần 3] 45 TryHackMe: Thử thách OWASP Top 10 [Phần 3] 43](https://anonyviet.com/wp-content/uploads/2021/10/1_-ced-BSJK0y-7FcZAbzFdw.jpg)

![TryHackMe: Thử thách OWASP Top 10 [Phần 3] 46 TryHackMe: Thử thách OWASP Top 10 [Phần 3] 44](https://anonyviet.com/wp-content/uploads/2021/10/1_B4p4BKvh7jglZ4HLdmKZTA.jpg)

Đáp án: 1611

Nhiệm vụ 30: [Mức độ nghiêm trọng 10] Insufficient Logging & Monitoring

![TryHackMe: Thử thách OWASP Top 10 [Phần 3] 47 TryHackMe: Thử thách OWASP Top 10 [Phần 3] 45](https://anonyviet.com/wp-content/uploads/2021/10/1_kC5SlBCSDe1D0cPpCs48-Q.jpg)

Chúng tôi phải tải xuống file login-logs.txt. Nhấp vào download và lưu tệp.

#1 Kẻ tấn công đang sử dụng địa chỉ IP nào?

Chúng ta có thể sử dụng cat login-logs.txt và thấy tất cả các lối vào.

![TryHackMe: Thử thách OWASP Top 10 [Phần 3] 48 TryHackMe: Thử thách OWASP Top 10 [Phần 3] 46](https://anonyviet.com/wp-content/uploads/2021/10/1_cEGS52wUfC0ra_Xo33FI1w.jpg)

Có một người liên tục truy cập vào hệ thống với các tên người dùng khác nhau.

Đáp án: 49.99.13.16

#2 Loại tấn công nào đang được thực hiện?

HTTP 401 cho biết rằng yêu cầu chưa được áp dụng vì nó thiếu thông tin xác thực hợp lệ cho tài nguyên đích.

Vì vậy, mĩnh nghĩ đó là một cuộc tấn công brute force vì chúng ta thấy rằng ai đó đang liên tục thử mật khẩu với một tên người dùng khác.

Đáp án: Brute Force

Vậy là hoàn thành xong seri này rồi. Các bạn có mong chờ các seri khác không nào. Ngoài ra, bạn cũng có thể xem thêm các bạn thử thách khác trên tryhackme tại đây.