Chiều ngày 26/8, hệ thống của Bkav tiếp tục phát hiện một biến thể mới của mã độc mã hóa dữ liệu Locky, loại mã độc đã phát tán qua email với file đính kèm dạng “*.docm” chiều ngày 19/08.

| Tham gia kênh Telegram của AnonyViet 👉 Link 👈 |

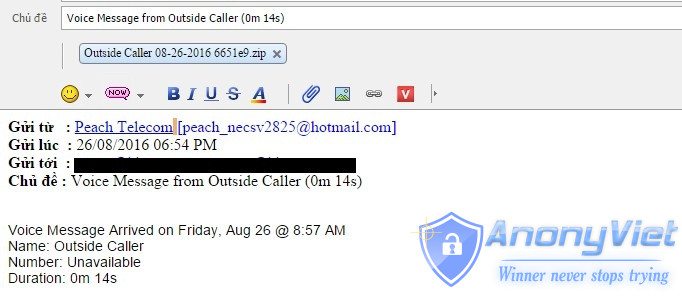

Theo đó, thay vì đính kèm file “*.docm”, lần này email đã chuyển sang dạng một file .zip, nội dung giả mạo log điện thoại nhưng thực chất là một file Windows script “*.wsf”.

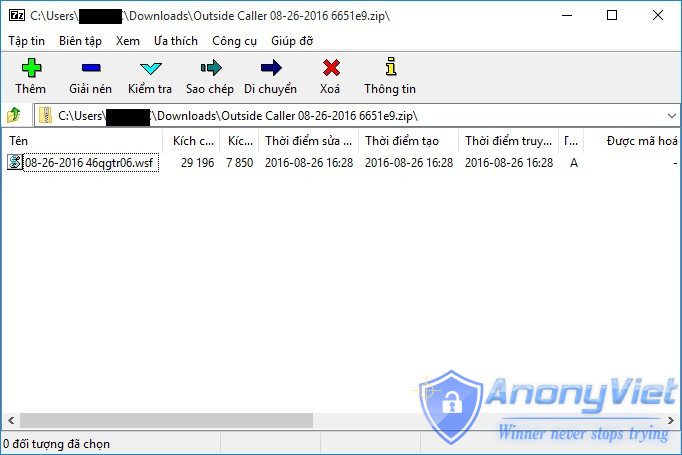

File mã độc chứa trong file nén zip có đuôi mở rộng là “*.wsf”. Đây là một file dạng Windows Script File, cho phép thực thi các loại mã Script (ví dụ: JScript, VBScript, …) theo nội dung của file.

Trong trường hợp này, đoạn mã JScript độc hại trong file .wsf khi được thực thi sẽ tiến hành tải, cài đặt mã độc mã hóa dữ liệu Locky về máy để thực hiện hành vi mã hóa dữ liệu tống tiền đòi tiền chuộc.

Như vậy, chỉ trong vòng 1 tuần lễ, đã có tới 2 biến thể của loại mã độc này được phát hiện. Tuy cùng là hình thức phát tán qua email, nhưng việc hacker thay đổi liên tục các định dạng file đính kèm cho thấy loại mã độc này chưa có dấu hiệu dừng lại và ngày trở nên đa dạng hơn.

Ông Mai Văn Việt, chuyên gia nghiên cứu mã độc của Bkav cảnh báo: “Như chúng tôi đã nhận định từ đầu năm, mã độc mã hóa tống tiền có thể mang lại “lợi nhuận” trực tiếp khổng lồ cho hacker, vì thế đây sẽ là xu hướng chính của mã độc trong năm 2016. Để phòng tránh, người dùng tuyệt đối không mở file đính kèm từ các email không rõ nguồn gốc. Trong trường hợp bắt buộc phải mở để xem nội dung, người sử dụng có thể mở file trong môi trường cách ly an toàn Safe Run“.

giờ có wanna cry :V

🙂 🙂 bài viết rất hữu ích, cảm ơn Ad