Internet Có Nhiều Nhược Điểm Cũng Như Mặt Tích Cực Của Nó Hãy Có Một Cái Nhìn Tại Một Số Các Công Cụ Hacking Tốt Nhất

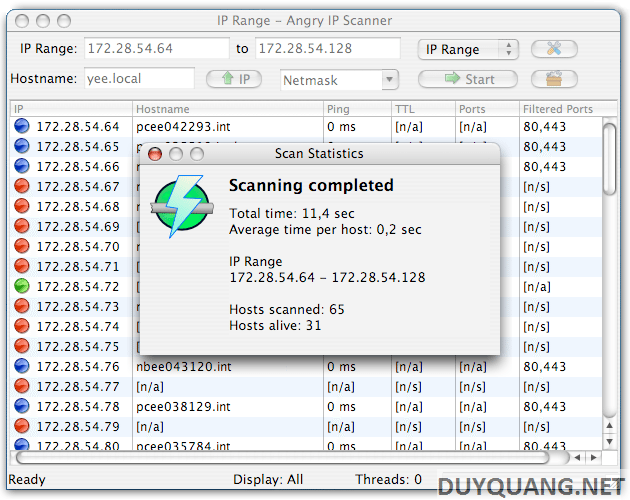

1.ANGRY IP SCANNER.

Một hacker có thể theo dõi mọi người và ăn trộm dữ liệu của họ sử dụng địa chỉ IP của họ. Angry IP Scanner cũng đi theo tên của “ipscan” và sẽ giúp người quét địa chỉ IP và cổng để tìm cửa ra vào hệ thống của người dùng. Đây là một nguồn và nền tảng phần mềm mở và là một trong những công cụ hack hiệu quả nhất hiện nay trên thị trường. Người quản trị mạng, cũng như các kỹ sư hệ thống, được biết là sử dụng Angry IP Scanner khá thường xuyên.

| Tham gia kênh Telegram của AnonyViet 👉 Link 👈 |

2.KALI LINUX.

Kali Linux được phát hành vào tháng tám năm 2015. Nó có một bản phát hành lớn gọi là Kali Linux 2.0. Ứng dụng này được đóng gói với các công cụ phân phối và giao diện. Nó có một phần cứng được cải thiện và hỗ trợ một số lượng lớn các môi trường máy tính để bàn. Kali Linux là một hệ điều hành bảo mật tập trung, bạn có thể chạy ra một đĩa CD hoặc ổ đĩa USB, bất cứ nơi nào. Với bộ công cụ bảo mật, bạn có thể crack mật khẩu Wi-Fi, tạo ra các mạng giả, và kiểm tra các lỗ hổng khác.

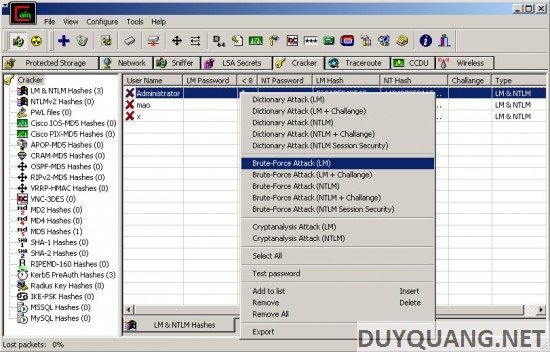

3.CAIN & ABEL.

Cain & Abel là một khôi phục mật khẩu và công cụ hack, chủ yếu sử dụng cho các hệ thống Microsoft. Nó sẽ giúp phục hồi mật khẩu bằng cách bẻ mật khẩu được mã hóa sử dụng một vài phương pháp bạo lực như các phương pháp từ điển. Cain & Abel cũng có thể ghi lại cuộc hội thoại VoIP và phục hồi các phím mạng không dây.

4.BURP SUITE.

Burp Suite Spider, được sử dụng để lập bản đồ ra và liệt kê các thông số khác nhau và các trang của một trang web chỉ bằng cách kiểm tra các tập tin cookie và bắt đầu kết nối với các ứng dụng đang cư trú tại các trang web, được cho là thành phần quan trọng nhất của Burp Suite. Lỗ hổng trong các ứng dụng web có thể dễ dàng xác định bằng Burp Suite, và nhiều Hacker sử dụng phương pháp này để tìm một điểm thích hợp tấn công.

5.JOHN THE RIPPER.

John the Ripper là một công cụ bẻ mật khẩu và sử dụng các phương thức của một cuộc tấn công từ điển, nơi kết hợp khác nhau của các từ trong từ điển được ghép nối với một chuỗi mã hóa để tìm một “Hit”. John the Ripper rõ ràng là một kỹ thuật Hack “Brute Force”, và khả năng tồn tại của nó phụ thuộc vào sức mạnh của mật khẩu được lựa chọn bởi người sử dụng. Giống như tất cả các phương pháp “Brute Force”, nó sẽ cho một kết quả tích cực, mặc dù thời gian dành làm như vậy sẽ giúp một quyết định có nên lựa chọn không cho nó hay không. Nó là một công cụ thường được sử dụng bởi Hacker.

Hay lắm thank ad

Ad share thôi bạn

Hay ghê luôn, thanks ad nhiều nhé 😉

xác định thâu đêm à :V

Ad share thôi bạn

AD khi nào đăng bài hướng dẫn đi

Đang cật nnataj thêm nhé

tìm bạn lập nhóm hack

mình đc ko

hay lắm thanks ad đã share

ad cho em hỏi em muốn up bài lên anonyviet thì phải làm thế nào ạ ?? thank ad