Trojan và Backdoor là hai phương thức mà hacker dùng để xâm nhập bất hợp pháp hệ thống mục tiêu. Chúng có những trạng thái khác nhau, nhưng có một điểm chung là: Các hacker phải cài đặt một chương trình khác trên máy tính mục tiêu, hoặc là người dùng bị đánh lừa để cài đặt chương trình Trojan hoặc Backdoor trên máy tính của họ.

| Tham gia kênh Telegram của AnonyViet 👉 Link 👈 |

1. Trojan

Trojan Là loại mã độc hại được đặt theo sự tích “Ngựa thành Troy”. Trojan là một chương trình mà trong đó chứa đựng nhưng mã nguy hiểm và độc hại ẩn dưới dạng nhưng dữ liệu hay nhưng chương trình dường như vô hại theo như tính năng này nó có thể điều khiển và gây hại, ví dụ như mở bảng phân bố tập tin trong đĩa cứng của bạn.

2. Backdoors

Backdoor là một chương trình (program) hoặc có liên quan đến chương trình, được hacker sử dụng để cài đặt trên hệ thống đích, nhằm mục đích cho anh ta truy cập trở lại hệ thống vào lần sau. Mục đích của backdoor là xóa bỏ một cách minh chứng hệ thống ghi nhật ký. Nó cũng giúp hacker cầm cự trạng thái truy cập khi bị quản trị viên phát hiện và tìm cách khắc phục.

3. Mục đích của trojan

• Ăn cắp thông tin như mật khẩu, mã bảo mật thẻ tín dụng thông tin bằng cách sử dụng keylogers

• Sử dụng máy tính của nạn nhân để tạo một mạng botnet (mạng máy tính ma) để thực hiện tấn công DDOS

• Xóa hoặc thay thế các file quan trọng của hệ thống

• Tạo một kết nối giả để tấn công DOS

• Tải Spyware Adwares và các file độc hại

• Vô hiệu hóa tường lửa và phần mềm chống virus

• Chụp màn hình, ghi âm, quay màn hình của máy nạn nhận

• lây nhiễm sang PC của nạn nhân như một máy chủ proxy cho các cuộc tấn công chuyển tiếp

• Sử dụng máy tính của nan nhân để phát tán thư rác và bom thư

4. Nhận biết một cuộc tấn công bằng trojan

• Ổ CD-ROM mở và đóng bởi nó

• Trình duyệt của máy tính chuyển hướng đến những trang không rõ

• Trình Anti-Virus bị vô hiệu hóa hoặc thuộc tính của nó không hoạt động.

• Thanh Taskbar biến mất

• Hộp thoại trò chuyện là xuất hiện trên máy tính của nạn nhân

• Cửa sổ thiết lập màu sắc bị thay đổi

• Nút Start Windows biến mất

• Tài khoản và mật khẩu bị thay đổi hoặc không chứng thực được

• Màn hình máy tính bật ngược hoặc đảo lộn

• Thiết lập của màn hình chờ tự động thay đổi

• Nhà cung cấp dịch vụ than phiền nạn nhân đang scan ip của mình

• Xuất hiện các báo cáo mua lạ trong thẻ tín dụng của mình

• Hình nền và background thay đổi

• Chức năng các nút trái phải bị đảo lộn

• Mọi người biết nhiều thông tin của nạn nhân

• Màn hình máy tính bị nó tắt mở

• Tài liệu hoặc tin nhắn được in ra từ máy in của mình

• Trỏ chuột biến mất hoặc di chuyển bởi nó

• Máy tính bị tắt hoặc mở bỏi nó

• Phím tắt Ctrl+Alt+Del dừng làm việc

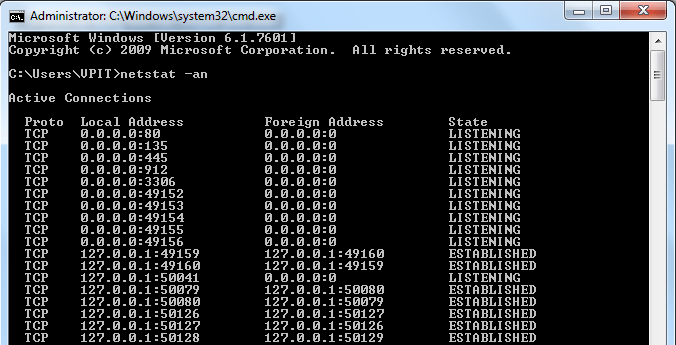

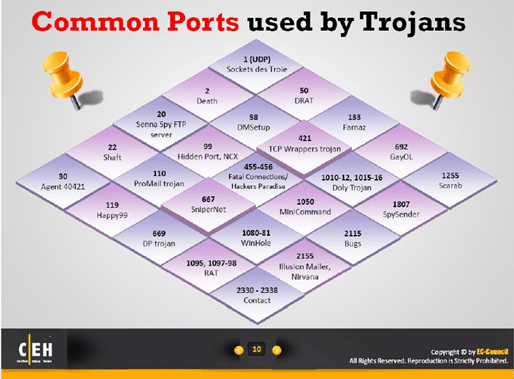

5. Các port sử dụng bới các trojan phổ biến

Dùng lệnh netstat –an trong chế độ CMD để xem trạng thái của các port như thế nào ?

6. Trojan được triển khai như thế nào

• Tạo ra một Trojan mới sử dụng Trojan house Construction Kit

• Tạo ra một Trojan, một phần trong gói Trojanized cài đặt mã độc trên hệ thông mục tiêu

• Tạo ra một wrapper để cài đặc lên máy tính của nạn nhân

• Phổ biến các Trojan

• Thực thi các dropper

• Thực thi thường xuyên các mối gây hại

7. Trojan lây nhiễm như thế nào

• Hợp pháp hóa một gói không hợp pháp trong phần mềm đóng gói

• Chương trình giả mạo

• Tải các tập tin, trò chơi và màn hình chờ từ các site trên internet

• Các site phần mềm miễn phí không đáng tin cậy

• NetBIOS( Chia sẽ file)

• Ứng dụng tin nhắn ngay lập tức

• IRC(Internet Relay Chat)

• Tập tin đính kèm

• Truy cập vật lý

• Các lỗi của phần mềm trình duyệt và gủi mail

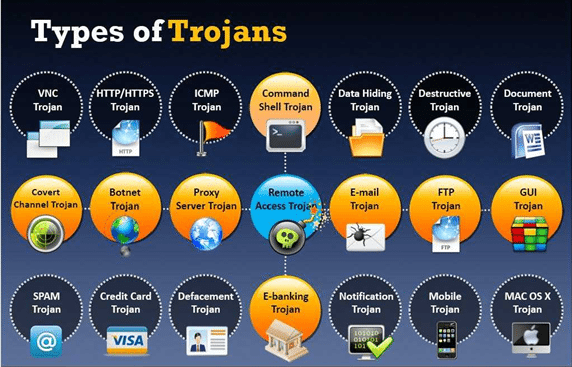

8. Phân loại trojan

a. Command shell Trojan

• Lệnh Trojan Shell cho phép điều khiển từ xa lệnh Shell trên máy tính của nạn nhân

• Máy chủ Trojan được cài trên máy của nạn nhân, trong đó nó mở một cổng để cho Attacker kết nối đến.

Một máy trạm được trên máy của Attacker, trong đó nó được sử dụng để chạy lênh shell trên máy tính của nạn nhân

b. Email Trojans

• Attacker điều khiển tự xa máy tính của nạn nhân bằng cách gửi một email

• Attacker có thể lấy file hoặc thư mục bằng cách gủi lệnh thông qua email

• Attacker mở máy chủ relay SMTP và giả mạo email từ một trường để che giấu nguồn gốc

c. Botnet Trojans

• Trojan botnet lây nhiễm một số lượng lớn các máy tính trên một phạm vi địa lý rộng lớn, tạo ra một mạng bot được điều khiển thông qua Command và Control (C&C) trung tâm

• Botnet được sử dụng để phát động một cuộc tấn công khác nhau trên một nạn nhân bao gồm tấn công từ chối dich vụ, spamming, Click gian lân và trộm cắp thông tin tài chính

d. Proxy sever Trojans

• Trojan Proxy thường được sử dụng như một ứng dụng cho phép Attacker từ xa sử dụng máy tính của nạn nhân như một Proxy để kết nối Internet

• Proxy server Trojan, khi bị nhiễm, bắt đầu ẩn một Proxy server trên máy tính của nạn nhân

• Hàng ngàn máy tính trên Internet bị nhiễm với những Proxy server bằng cách sử dụng kỹ thuật này

e. FTP Trojans

• FTP Trojans cài đặt FTP server trên máy nạn nhân, nó mở cổng FTP

• Attacker có thể kết nối đến máy của nạn nhân bằng cách sử dụng cổng FTP để tải bất kỳ file nào tồn tại trên máy tính của nạn nhân.

f. VNC Trojans

VNC Trojan bắt đầu một VNC Server deamon trong hệ thông bị nhiễm. Nó kết nối đến nạn nhân bằng cách sử dụng bất kỳ VNC viewer nào với mật khẩu “secret”. Khi chương trình VNC được xem xét kỹ lưỡng, thì Trojan sẽ không bao giờ bị phát hiện bởi trình chống Virus.

g. HTTP/HTTPS Trojans

• HTTP Trojan có thể vượt qua bất kỳ tường lửa nào và làm việc theo các đảo ngược một đường hầm HTTP tunnel

• Chúng được thực thi trên host nội bộ rồi tự nhân bản lên theo một chu kỳ được tính trước

• Chương trình con xuất hiện để người dùng tường lửa do đó cho phép truy cập Internet

h. Remote Access Trojan

Trojan làm việc giống như truy cập Remote Desktop. Hacker chiếm đoạt được hết GUI truy cập đến hệ thống từ xa

• Lây nhiễm máy tính(Rebecca’s) với server.exe và Trojan kết nối ngược trở lại

• Trojan kết nối đến cổng 80 để Attacker tại Nga thiết lập một kết nối đảo ngược

• Jason, kẻ tấn công, có toàn quyền điều khiển máy của Rebecca

i. . E-banking Trojans

E-Banking Trojan Đánh chặn các thông tin tài khoản của nạn nhân trước khi nó được mã hóa và gửi lệnh Trojan vào trung tâm điều khiển của kẻ tấn công.

k. Trojans phá hoại

• Đây là một loại nguy hiểm và phá hoại của Trojans

• Khi thực hiện Trojans này phá hủy các hệ điều hành

• Trojans định dạng tất cả các ổ đĩa nộ bộ và mạng

• Người sử dụng sẽ không thể khởi động hệ điều hành

l. Trojans mã hóa

• Trojan Mã Hóa: mã hóa tập tin dữ liệu trong hệ thống của nạn nhân và làm cho thông tin không sử dụng được

• Kẻ tấn công yêu cầu một khoản tiền chuộc hoặc nhân lực để mua hàng từ các cửa hàng thuốc trực tuyến của họ lại cho các mật khẩu để mở khóa

9. Dò tìm trojan

• Chạy máy quét Trojan để phát hiện Trojan

• Quét cho các HOẠT ĐỘNG MẠNG đáng ngờ

• Quét cho các FILE HỆ ĐIỀU HÀNH thay đổi đáng ngờ

• Quét cho các CHƯƠNG TRÌNH KHỞI ĐỘNG đáng ngờ

• Quét cho các TẬP TIN VÀ THƯ MỤC đáng ngờ

• Quét cho các TRÌNH ĐIỀU KHIỂN THIẾT BỊ đáng ngờ được cài đặt trên máy tính

• Quét cho các DỊCH VỤ WINDOWN đáng ngờ

• Quét cho các MỤC REGISTRY đáng ngờ

• Quét cho các CỔNG MỞ đáng ngờ

• Quét cho các QUY TRÌNH CHẠY đáng ngờ

10. Biện pháp đối phó với Trojan

• Tránh tải về và thực hiện các ứng dụng từ các nguồn không tin cậy

• Tránh mở file đính kèm email nhận được từ những người gửi không rõ

• Cài đặt các bản vá lỗi và cập nhật bảo mật cho các hệ thống điều hành và các ứng dụng

• Quét đĩa CD và đĩa mềm với phần mềm chống virus trước khi sử dụng

• Tránh chấp nhận các chương trình chuyển giao tin nhắn tức thời

• Chặn tất cả các cổng không cần thiết tại các máy chủ và tường lửa

• Khi phần cứng yếu, Thiết lập cấu hình mặc định

• Vô hiệu hoá chức năng không sử dụng bao gồm các giao thức và dịch vụ

• Tránh gõ các lệnh một cách mù quáng và thực hiện chế sẵn chương trình hoặc các kịch bản

• Theo dõi lưu lượng truy cập mạng nội bộ cho các cảng lẻ hoặc mã hóa lưu lượng truy cập

• Quản lý tính toàn vẹn tập tin cục bộ máy trạm thông qua tổng kiểm tra, kiểm toán, và quét cổng

• Chạy các phiên bản chống virus, tường lửa và phần mềm phát hiện xâm nhập máy tính

• Hạn chế quyền truy cập trong môi trường máy tính để ngăn chặn các ứng dụng độc hại installat trên

11. Biện pháp đối phó với backdoors

• Hầu hết các sản phẩm chống virus thương mại có thể tự động quét và phát hiện các chương trình backdoor trước khi chúng có thể gây thiệt hại

• Giúp người dùng không cài đặt các ứng dụng tải về từ các trang web Internet không đáng tin cậy và file đính kèm email

• Sử dụng công cụ chống virus chẳng hạn như Windows Defender, McAfee, Norton phát hiện và loại bỏ các backdoors

\

12. Kiểm tra xâm nhập

• Quét hệ thống cổng mở, các tiến trình đang chạy, các khóa registry, trình điều khiển thiết bị và dịch vụ Nếu bất kỳ cổng đáng ngờ, quá trình, mục đăng ký, trình điều khiển thiết bị hoặc dịch vụ được phát hiện, kiểm tra các tập tin thực thi liên qua

• Thu thập thêm thông tin về các từ trang web của nhà pháthành, nếu có, và Internet Kiểm tra nếu các cổng mở được biết là được mở ra bởi các Trojan Trong tự nhiên

• Kiểm tra các chương trình khởi động và xác định nếu tất cả các chương trình trong danh sách có thể được công nhận với các chức năng được biết đến

• Kiểm tra các tập tin dữ liệu để sửa đổi hoặc thao tác bằng cách mở một số tập tin và so sánh giá trị hash của những tập tin này với một hash được tính toán trước

• Kiểm tra hoạt động mạng đáng ngờ chẳng hạn như tải lên các tập tin số lượng lớn hoặc lưu lượng truy cập cao bất thường đi đến một địa chỉ web cụ thể

• Kiểm tra việc sửa đổi tập tin hệ điều hành quan trọng hoặc thao tác bằng cách sử dụng các công cụ như tripwire hoặc tự so sánh giá trị hash nếu bạn có một bản sao lưu dự phòng

• Chạy một máy quét Trojan cập nhật từ một nhà cung cấp có uy tín để xác định Trojan trong tự nhiên.

• Văn bản tất cả các phát hiện trong các bước trước đó, nó giúp trong việc xác định hành động tiếp theo nếu các Trojans được xác định trong hệ thống

• Cô lập hệ thống bị nhiễm từ mạng ngay lập tức để ngăn ngừa nhiễm hơn nữa

• khử trùng hệ thống hoàn chỉnh cho các Trojans sử dụng cập nhật chống virus