Theo dòng sự kiện:

Một nhóm Hacker tên là Shadow Broker đã hack vào hệ thống của NSA và kéo ra một mớ dữ liệu của một tổ chức do NSA quản lý gọi là Equation Group. Trong mớ dữ liệu này có chứa rất nhiều các exploit 0-days đuợc NSA sử dụng để tấn công, do thám và đánh cắp dữ liệu của rất nhiều người dùng, tổ chức, chính phủ ở khắp nơi trên thế giới để phục vụ cho hoạt động tình báo.

| Tham gia kênh Telegram của AnonyViet 👉 Link 👈 |

Trong đó có một 0-days đặc biệt nguy hiểm mới được public đợt tháng 4 vừa rồi nhắm vào tất cả các phiên bản từ XP đến Windows 10. Lỗi này nhắm tới dịch vụ SMB (file sharing) của Windows cho phép attacker thực hiện remote execution, nói một cách nôm na, attacker có thể điều khiển máy tính từ xa, chẳng hạn như gọi lên một cmd với quyền SYSTEM, và thao tác ở đó mà người dùng không hề hay biết.

WannaCry tận dụng exploit này,khi nó lây nhiễm vào được một máy, nó sethực hiện scan các máy khác trong cùng LAN, và thực hiện exploit. Một khi exploitdc rối,no đã có quyền kiểm soát và thao tác trên máy mới, nó sẽ tự động copy bản thân nó sang máy mới kiểm soát được và chạy -> tiếp tục thực hiện đến với tất cả các máy còn lại.

Điểm nguy hiểm nhất dẫn đến việc có thể bị tấn công từ ngoài LAN chính là việc các máy không bật Firewall, chặn port 445 của smb hoặc disable File sharing service. Attacker có thể tạo một hệ thống tự động scan theo dải ip public để tìm các máy mở port 445 đê thực hiện exploit.

Hoặc attacker có thể dùng email phising đánh lừa người dùng bấm vào link, hoặc mở file đính kèm chứa một dropper, dropper này download code exploit về và chạy để tạo ra một backdoor, từ đó attacker ung dung tiến vào, hoặc đơn giản hơn nó down luôn WannaCry về và chạy.

Điểm khác biệt khiến WannaCry nguy hiểm chính là việc nó dùng exploit để mở rộng phạm vi lây nhiễm, Và cũng cần nhấn mạnh là exploit này có thể tạo ra một backdoor với quyền SYSTEM ( tương đương với root trong Linux) nên nó có toàn quyền đối với hệ thống, từ việc disable AV, disable Firewall, sửa hoặc xoá file hệ thống, vô hiệu hoá hoàn toàn các cơ chế bảo vệ.

Chỉ cần một node bị nhiễm là tất cả các máy trong cùng mạng nếu chưa được update sẽ dính theo. Lại càng nguy hiểm hơn ở VN khí người dùng xài Win lậu, không update, disable Firewall, và các bản win cũ như XP (MS đã ngừng support cho XP, tuy nhiên lần này vẫn phải tung một bản vá để sửa lỗi này cho XP)

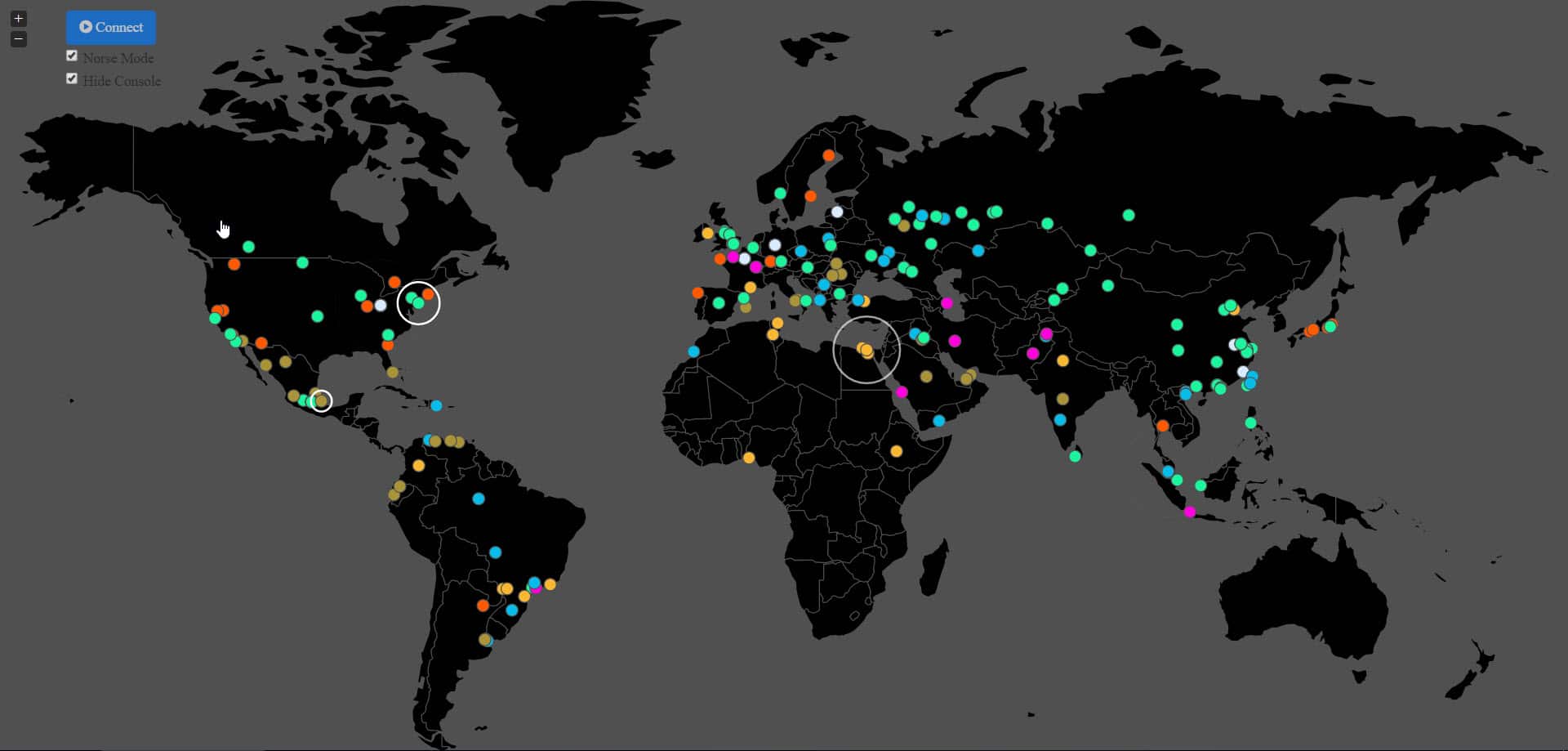

Xem trực tiếp các vụ tấn công mạng trên thế giới

Hướng dẫn cách phòng tránh Ransomware WannaCry

Lưu ý:

Không tải, không mở bất kỳ tập tin nào không rõ nguồn gốc, đặc biệt là các file: exe, pdf

Cách 1: Update Windows

Điều quan trọng nhất là bạn phải Update Windows để cập nhật bản vá mới nhất của Microsoft. Hãy làm ngay lập tức, đừng chần chờ gì nửa.

Cách 2: Sử dụng công cụ RansomFree

Vừa mới đây hãng Cybereason vừa phát hành công cụ RansomeFree giúp bạn phát hiện và tiêu diệt ngay WannaCry khi vừa xuất hiện trên máy tính bạn.

Nếu lỡ máy tính bạn có đang dính Ransomware WannaCry, thì RansomeFree cũng sẽ giúp bạn hạn chế bị lây lan qua các tập tin khác, tránh bị mã hóa toàn bộ dữ liệu

Xin lưu ý: tùy thuộc vào vị trí, một số tệp tin vẫn có thể bịmã hóa bởi ransomware WannaCry. Tuy nhiên, như được trình bày trong đoạn video này, phần lớn các tệp tin được bảo vệ, và ransomware không còn phát tán nữa.

Hoặc cài đặt và cập nhật các phần mềm AntiVirus mới nhất như: Kaspersky, Avast, Avira…

Cách 3: Chặn Port

Dùng Firewall có sẵn trên Windows, hoặc Firewall của các chương trình antivirus chặn các port sau:

- TCP ports 137, 139, and 445

- UDP ports 137 and 138

Dùng lệnh PowerShell

Vào Run: gõ lệnh Powershell rồi dán đoạn lệnh dưới đây

netsh advfirewall firewall add rule name="Disable SMB" dir=in action=block protocol=TCP localport=139 netsh advfirewall firewall add rule name="Disable SMB" dir=in action=block protocol=TCP localport=445 netsh advfirewall firewall add rule name="Disable SMB2" dir=in action=block protocol=udp localport=445 netsh advfirewall firewall add rule name="Disable RDC" dir=in action=block protocol=TCP localport=3389 netsh advfirewall firewall add rule name="Disable 137" dir=in action=block protocol=TCP localport=137 netsh advfirewall firewall add rule name="Disable 138" dir=in action=block protocol=TCP localport=138

Dùng trên giao diện

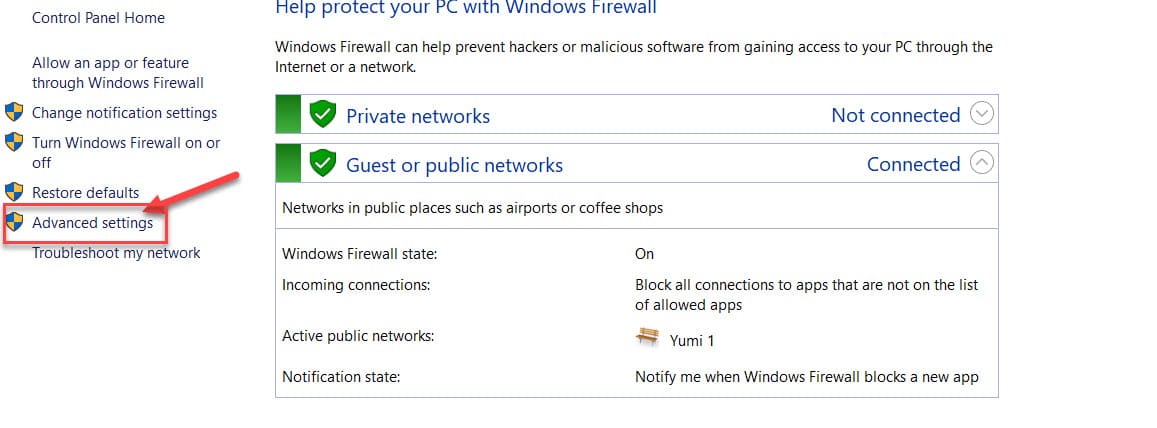

Cách dùng Firewall trên Windows:

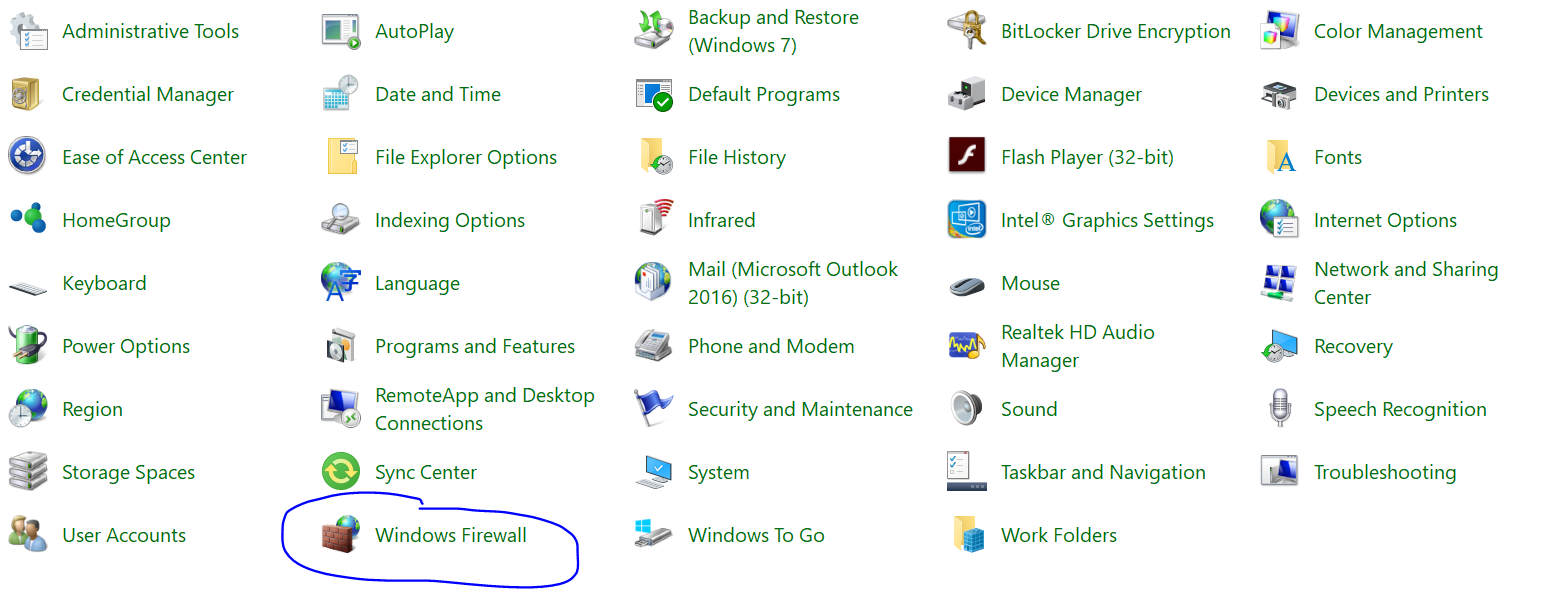

Vào Control Panel –> Firewall

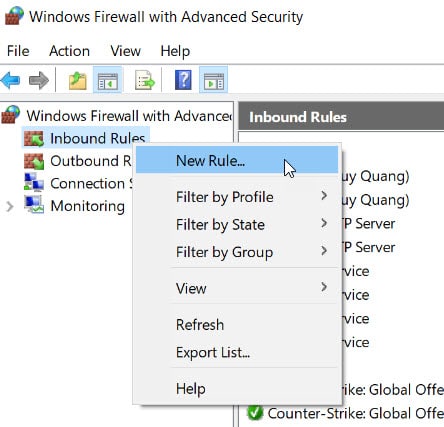

Thực hiện lần lượt cho cả 2

Inbound Rules và Outbound Rules

Nhấn phải chuột vào Inbound Rules, chọn New Rule…

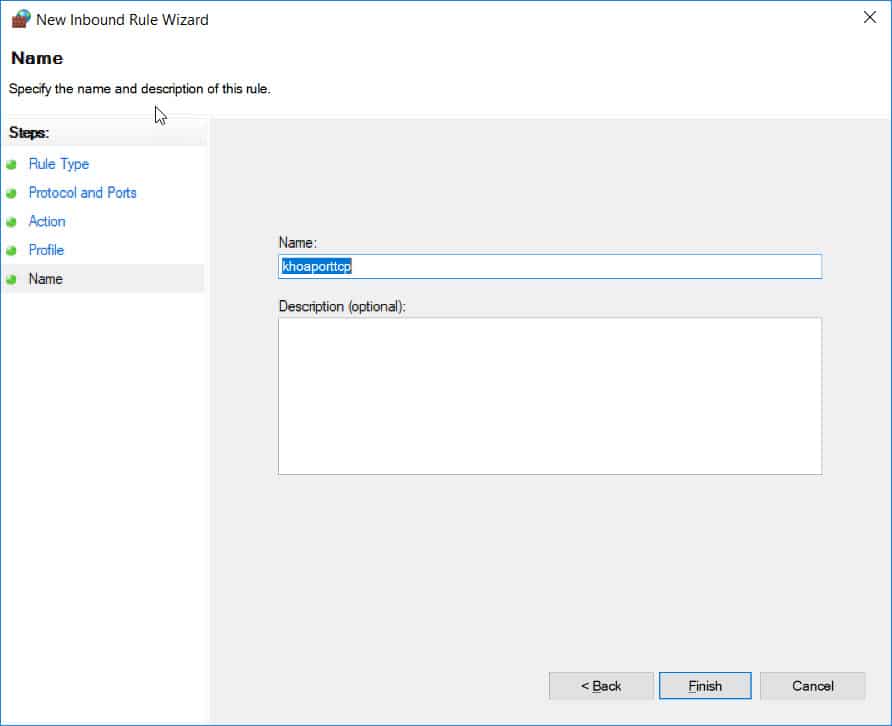

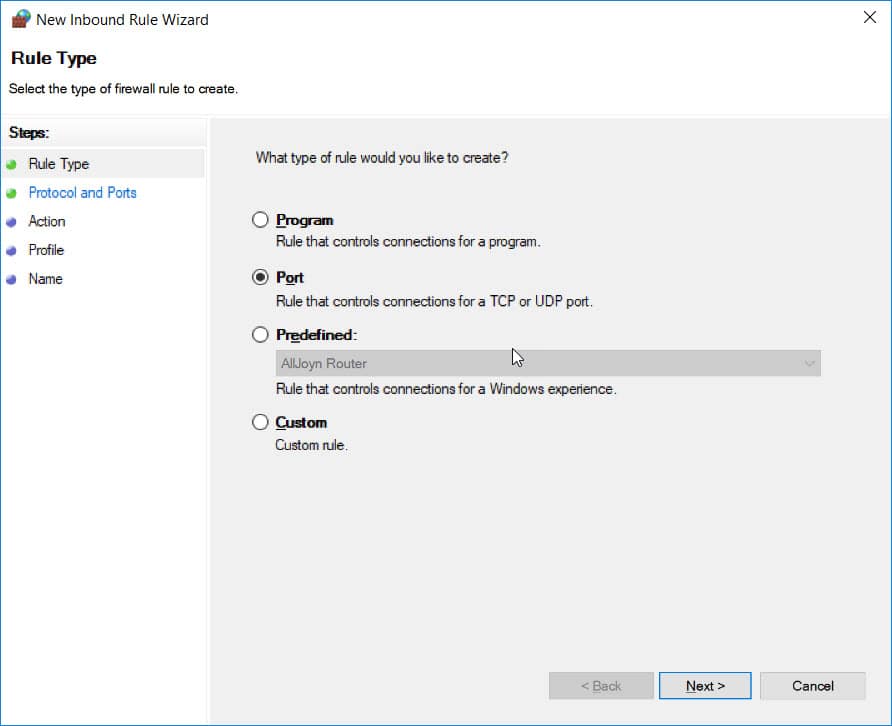

Check vào Ô Port rồi nhấn Next

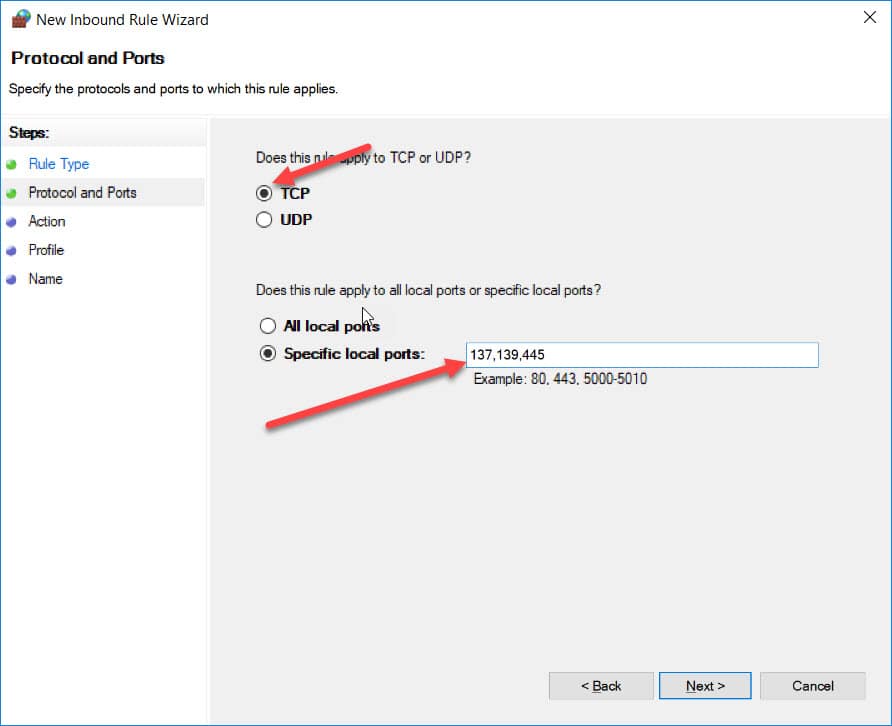

Tiếp tục chọn vào TCP, trong phần Specific local ports: 137,139,445

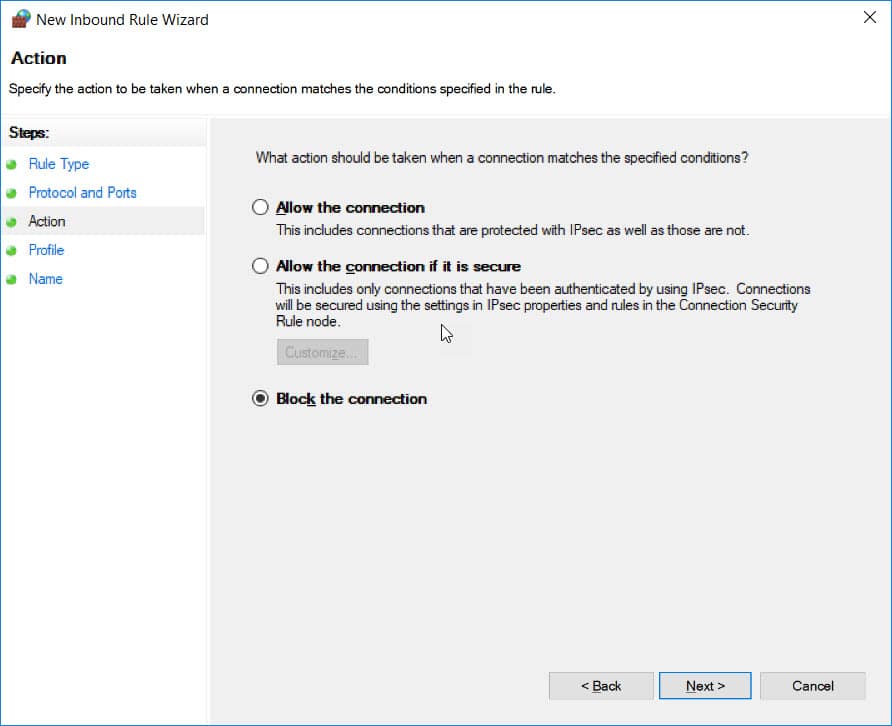

Chọn Block Connection

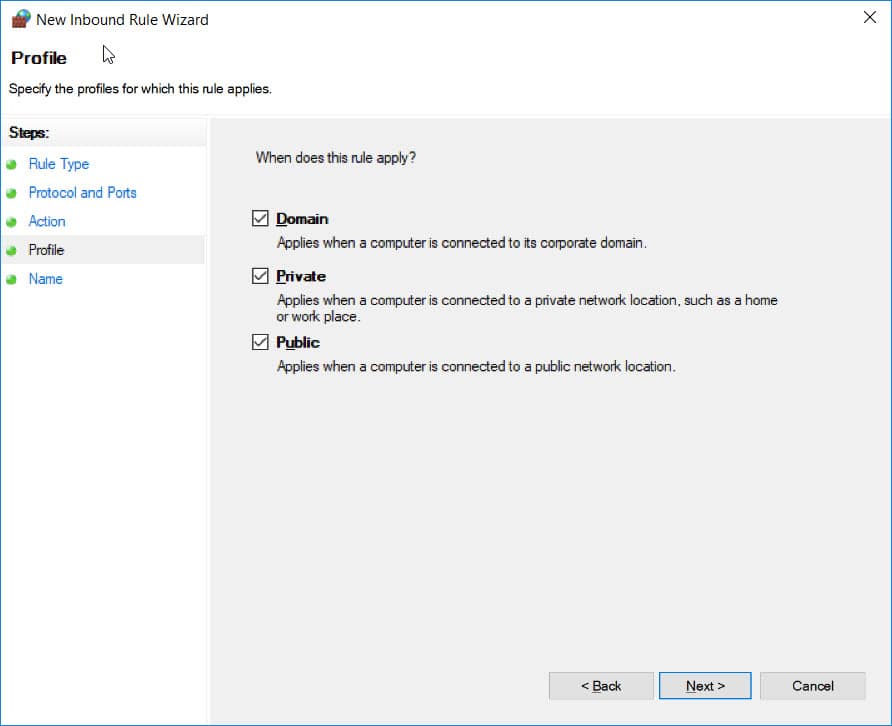

Tiếp tục cứ nhấn Next,

Rồi tương tự thực hiện lại Bước 1, block port UDP: 137,138

Sau đó đến Outbound Rules, thực hiện như Inboud Rules

Cách 4: Tắt chế độ SMB

Bạn cần khởi động Power Shell lên, vào run gõ lệnh PowerShell

Máy tính cá nhân sử dụng Windows Vista, Windows Server 2008, Windows 7, Windows Server 2008 R2, Windows 8, and Windows Server 2012

Copy lệnh dưới đây vào PowerShell

sc.exe config lanmanworkstation depend= bowser/mrxsmb20/nsi sc.exe config mrxsmb10 start= disabled sc.exe config lanmanworkstation depend= bowser/mrxsmb10/nsi sc.exe config mrxsmb20 start= disabled Disable-WindowsOptionalFeature -Online -FeatureName smb1protocol

Chỗ nào lỗi thì cứ bỏ qua, copy xong thì nhấn Enter nha

Server sử dụng Windows 8 và Windows Server 2012

Copy lệnh dưới đây vào PowerShell

- Disable SMBv1

Set-SmbServerConfiguration -EnableSMB1Protocol $false

- Disable SMBv2

Set-SmbServerConfiguration -EnableSMB2Protocol $false

Server sử dụng Windows 7, Windows Server 2008 R2, Windows Vista, and Windows Server 2008

Copy lệnh dưới đây vào PowerShell

- Disable SMBv1

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -Type DWORD -Value 0 -Force

- Disable SMBv2

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB2 -Type DWORD -Value 0 -Force

Bạn cần phải khởi động lại máy tính để hoàn tất nhé

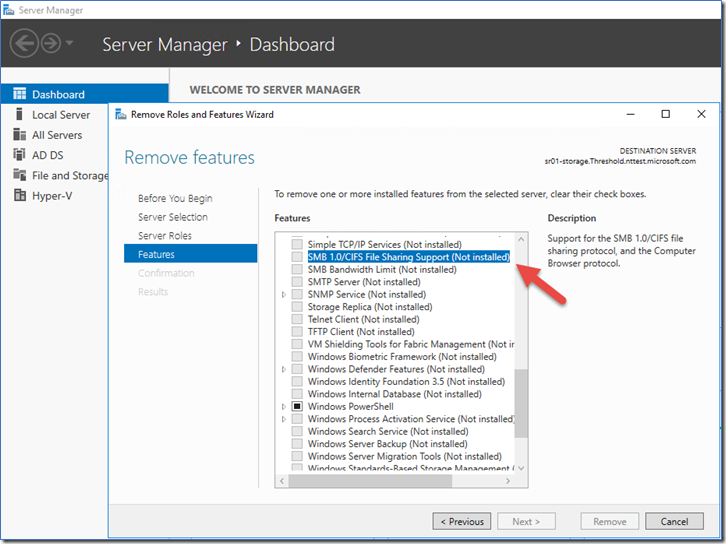

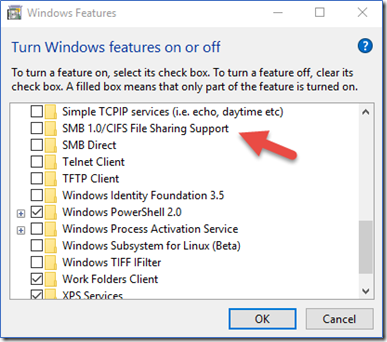

Remove SMB v1 in Windows 8.1, Windows 10, Windows 2012 R2, and Windows Server 2016 bằng giao diện

Windows Server: Vào Server Manager

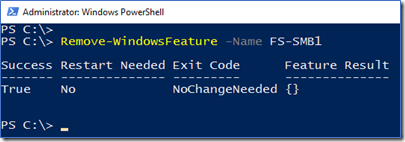

Windows Server: Sử dụng PowerShell

Remove-WindowsFeature FS-SMB1

Máy tính cá nhân: Vào Control Panel chọn Add or Remove Programs

Máy tính cá nhân:

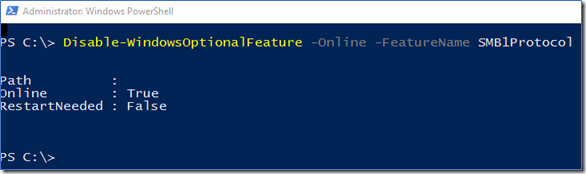

Dùng PowerShell

Disable-WindowsOptionalFeature -Online -FeatureName smb1protocol

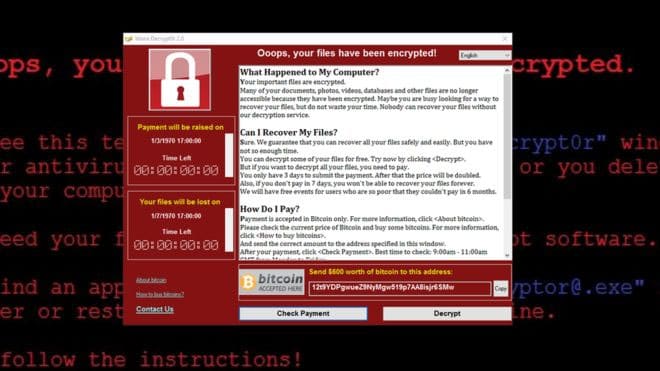

Nếu lỡ bị nhiễm Ransomware WannaCry rồi thì sao?

– Ngắt ngay đường mạng wifi internet và LAN nội bộ để không lây nhiễm các máy khác trong mạng

– Cài đặt ngay RansomFree (ở Cách 2) để tránh bị lây nhiễm

Nếu cài lại win hay ghost lại thì có hết không v admin

Cài hay ghost lại thì sẽ ko bị lây lan nửa, nhưng đối với những file bị mã hóa, thì ko thể giải mã dc.

Cảm ơn ad nhá, em bị dính cài lại hết mà các file toàn file không quan trọng hehe 🙂

thế phim đen của chú bị sao k :V

cài dc , nhưng mấy cái file bị mã hóa thì ko giải dc T.T

Hay lắm, thanks Ad nhiều 🙂

không có gì :V