Các hacker của công ty gián điệp NSO đã sử dụng một phương pháp tấn công iPhone mà không cần người dùng làm gì cả (zero-click) bằng cách truy cập vào HomeKit – tính năng điều khiển các thiết bị thông minh trong nhà của Apple. Tuy nhiên, phương pháp này đã bị ngăn chặn nếu người dùng kích hoạt Chế độ Khóa (Lockdown Mode) – một tính năng bảo mật của Apple.

NSO Group là ai?

NSO Group là một công ty an ninh mạng có trụ sở tại Israel, chuyên cung cấp các sản phẩm và dịch vụ an ninh mạng cho các chính phủ và tổ chức an ninh trên toàn thế giới.

Công ty này được thành lập vào năm 2010 và nổi tiếng với sản phẩm chính là phần mềm gián điệp Pegasus, được cho là có khả năng truy cập vào các thiết bị di động và giám sát toàn bộ hoạt động trên các thiết bị này. Công ty NSO Group đã gặp nhiều tranh cãi vì các sản phẩm của họ đã được sử dụng để giám sát và theo dõi các nhà hoạt động nhân quyền, các nhà báo và các nhân vật chính trị trên toàn thế giới.

Tháng 11 năm 2019, Apple cáo buộc NSO Group đã sử dụng các lỗ hổng bảo mật trên hệ điều hành iOS của Apple để phát triển và bán Pegasus cho các chính phủ và các tổ chức an ninh trên thế giới.

NSO hack iPhone bằng zero-click như thế nào?

Cuộc tấn công zero-click là một loại tấn công mà không cần người dùng thực hiện bất kỳ hành động nào để cho phép kẻ tấn công truy cập vào thiết bị của mình. Thay vào đó, kẻ tấn công lợi dụng các lỗ hổng trong phần mềm hoặc phần cứng để chèn mã độc hoặc đánh cắp dữ liệu mà người dùng không hề hay biết.

Đây là một loại tấn công rất khó phát hiện và ngăn chặn, vì nó không để lại nhiều dấu vết và có thể được thực hiện từ xa.

Một số ví dụ về cuộc tấn công zero-click là:

- Phần mềm gián điệp Pegasus của NSO Group có thể xâm nhập vào các thiết bị iOS và Android thông qua iMessage hoặc WhatsApp, chỉ cần nhận được một tin nhắn mà không cần mở nó – là đủ để cho phép kẻ tấn công truy cập từ xa vào iPhone của bạn.

- Một lỗ hổng trong ứng dụng Mail của Apple cho phép hacker gửi email để truy cập vào thiết bị của người dùng mà không cần người dùng mở email đó

- Một lỗ hổng khác trong ứng dụng FaceTime của Apple giúp hacker có thể gọi điện cho người dùng và nghe âm thanh từ thiết bị của họ trước khi họ chấp nhận cuộc gọi.

Theo các chuyên gia an ninh mạng, các cuộc tấn công zero-click là rất nguy hiểm và khó phát hiện, vì chúng không cần sự can thiệp của người dùng và có thể thực hiện các hoạt động gián điệp một cách bí mật. Điều này khiến cho các cuộc tấn công zero-click của NSO Group được xem là một trong những cuộc tấn công gián điệp nguy hiểm nhất và có thể gây ra những hậu quả nghiêm trọng đối với quyền riêng tư và an ninh của người dùng.

Cách chống lại Zero-click bằng Lockdown Mode

Để bảo vệ những người có khả năng bị tấn công bởi zero-click, Apple đã giới thiệu “Lockdown Mode” (Chế độ Khóa) vào năm ngoái. Đây là công cụ nhằm giới hạn các chức năng của iPhone, đồng thời giảm thiểu rủi ro bị tấn công bởi zero-click.

Chế độ này chỉ dành cho những người cho rằng họ có nguy cơ cao bị giám sát bởi Chính phủ. Công cụ này sẽ làm giảm các tính năng của iPhone, bao gồm chặn hầu hết các tệp đính kèm tin nhắn, vô hiệu hóa nhiều trang web,…

NSO và 3 cuộc tấn công zero-click vào iPhone

Theo các báo cáo từ Citizen Lab, một trung tâm nghiên cứu mạng của Đại học Toronto, NSO Group đã sử dụng ít nhất ba cuộc tấn công do NSO hack iPhone bằng zero-click để cài đặt phần mềm gián điệp Pegasus vào các thiết bị iPhone chạy iOS 15 và 161.

Chuyện này được phát hiện vào cuối năm 2022 nhưng Citizen Lab đã giữ kín chi tiết cho đến khi Apple có thể vá iOS để ngăn chặn kịp thời các cuộc tấn công.

3 cuộc tấn công bao gồm:

PWNYOURHOME

Một cuộc tấn công bắt đầu từ tháng 10 năm 2022, kết hợp lỗ hổng trong ứng dụng HomeKit và iMessage để truy cập vào thiết bị của người dùng. Cuộc tấn công này có thể hoạt động bất kể người dùng có cấu hình nhà thông minh với HomeKit hay không.

FINDMYPWN

Đây là một cuộc tấn công zero-click gồm hai bước, được triển khai để chống lại iOS 15 bắt đầu từ tháng 6 năm 2022. Bước đầu tiên nhắm vào tính năng Find My của iPhone, và bước thứ hai nhắm vào iMessage.

LATENTIMAGE

Cuộc tấn công liên quan đến tính năng Find My của iPhone.

Phương thức tấn công đa số là gửi một tin nhắn iMessage có chứa mã độc, sau đó khai thác các lỗ hổng trong các ứng dụng mặc định khác của Apple.

Vào tháng 1 năm 2023, Apple đã phát hành một số cải tiến bảo mật cho HomeKit trong bản cập nhật iOS 16.3.1

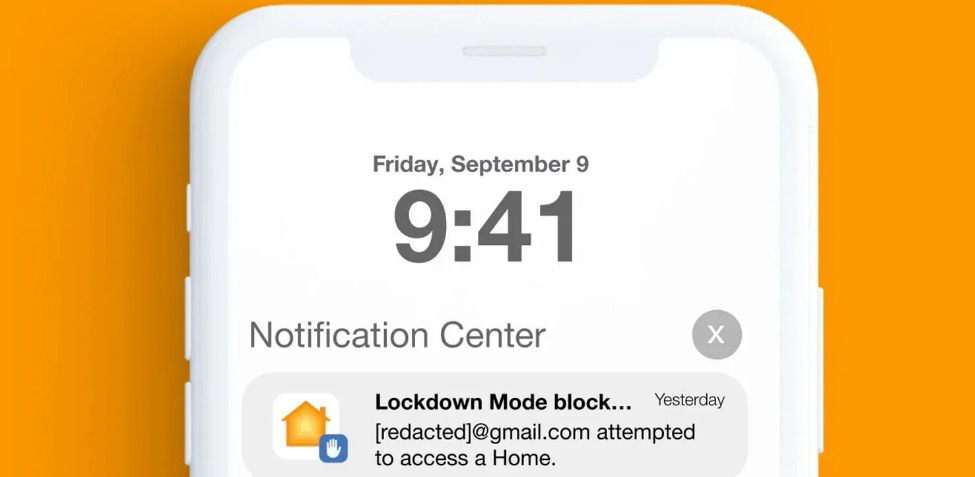

Những người dùng nào đã kích hoạt chế độ Lockdown sẽ nhận được thông báo mỗi khi có đối tượng manh nha định thâm nhập vào thiết bị của mình.

Lời Kết

Tóm lại, các cuộc tấn công của NSO hack iPhone bằng zero-click là một lời nhắc nhở cho các nhà cung cấp dịch vụ và người dùng cần phải tăng cường biện pháp bảo mật và cẩn trọng hơn trong việc bảo vệ thông tin cá nhân và quyền riêng tư của mình.